新しい研究:クラウドのセキュリティを進化させる方法

Google Cloud Japan Team

*この記事は米国時間 2 月 27 日に、 Maya Kaczorowski (Product Manager, Google Cloud) によって投稿されたものの抄訳です。

今週、McKinsey 社が「パブリック クラウドに安全に移行するために」というレポートを発表しました。世界中の約 100 社の IT セキュリティの専門家とのインタビューの結果がまとめられています。レポートでは、Google Cloud と McKinsey のセキュリティ専門家が専門知識を持ち寄った調査結果として、クラウドおよびハイブリッド環境における IT セキュリティの戦略的フレームワークがまとめられているほか、セキュリティを優先した形でのクラウドへの移行方法に関する推奨事項も提示されています。

この調査結果には、パブリック クラウドの採用が加速している原因として、技術的柔軟性、よりシンプルなスケーリング、運用コストの低減など、多くの人々にとって既知の事実も含まれていました。一方、注目する点としては、多くの最高情報セキュリティ責任者(CISO)は、もはやセキュリティがクラウドの採用を思い留まらせる理由とは見ておらず、むしろクラウド採用に向けたチャンスとみなしている事実がこの調査によって明らかとなったことです。レポートによれば「多くの場合 CISO は、クラウド サービス プロバイダーのセキュリティ リソースによって、自社のリソースが圧縮可能であると認めている」と記されています。これらの企業では、セキュリティの向上のために、クラウド サービスをいかに採用し、構成するかに焦点が集まっています。

適切な実装でのパブリック クラウド採用が、IT セキュリティの総所有コスト(TCO)を大幅に削減する

これを実現するには、企業、クラウド プロバイダー、サードパーティのサービス プロバイダーが、共有されたセキュリティ モデル内で、高い透明性を持ち、協力して業務にあたる必要があります。Google Cloud では、これまで長きにわたり、透明性があってこそ、信頼は築かれるという信念を掲げ続けてきました。Google のインフラストラクチャ セキュリティに関する詳細概要を以前リリースしましたが、その中では、Google の責任共有モデルや、より低い階層でのユーザー、お客様保護に向けた方法についても説明しています。私たちは 、今般の McKinsey による詳細な調査結果においても同様のアプローチが取り上げられたことを嬉しく思っています。共通のセキュリティ アプローチとトレードオフ

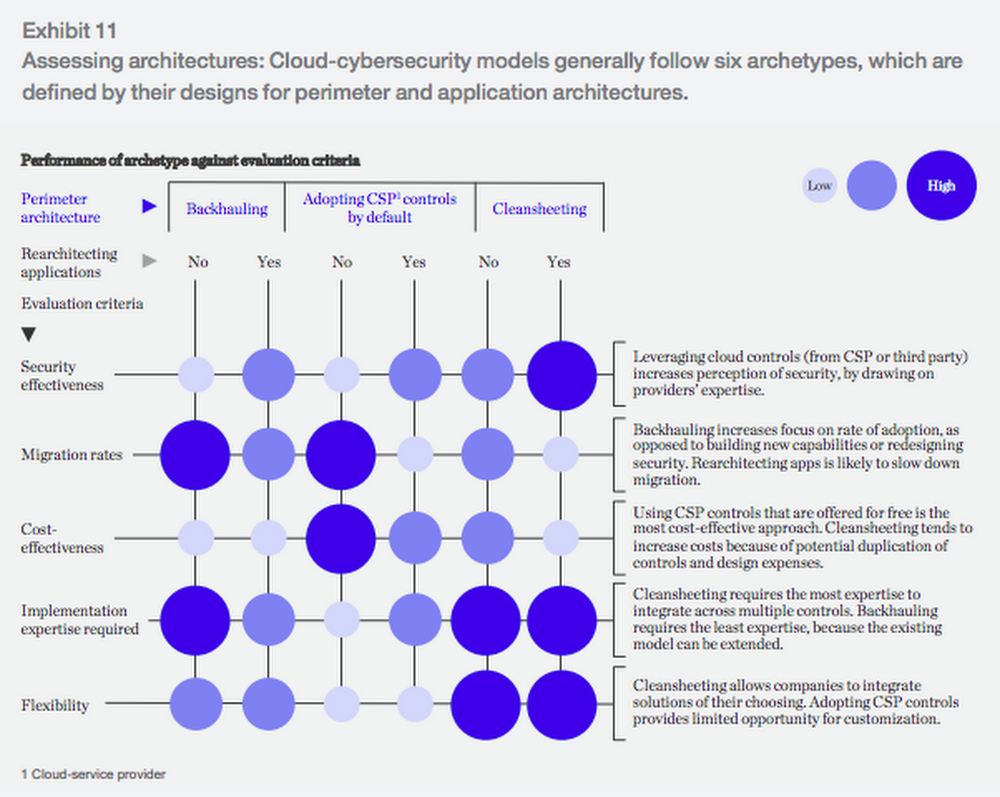

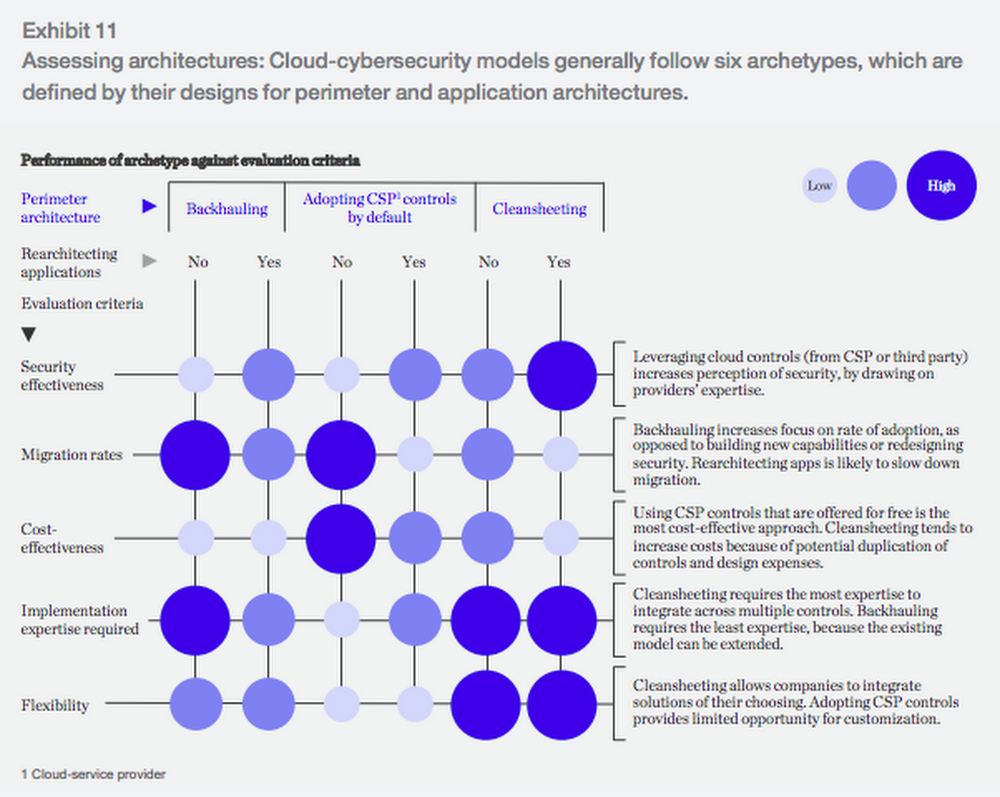

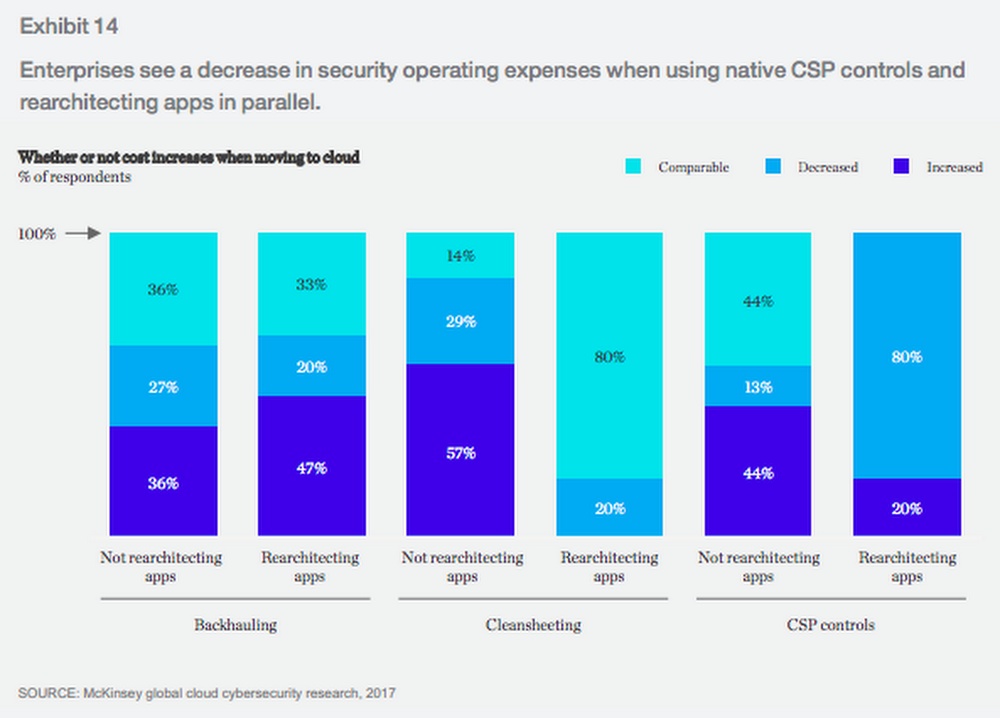

すべての企業には異なる IT ニーズが存在しますが、レポートでは、企業がクラウド サービスの採用時に、セキュリティに関してある 2 つの共通の意思決定を下している事実が示されています。その意思決定とは、(1)境界を定義すること、(2)クラウドでより優れた管理やパフォーマンス、セキュリティを得るためにアプリケーションを再構築するかどうかを決定すること、の 2 点です(興味深い事実としては、調査対象企業の中で上記 2 つの意思決定を行った企業は、全体の中でたった 27% の企業のみでした。変化は難しいものです)。この調査では、バックホーリング、クリーンシーティング、そしてデフォルトのクラウド プロバイダー制御の採用という、境界セキュリティに関する 3 つの共通の形が示されています。

● バックホーリングでは、企業は、データセンターをパブリック クラウドに接続する外部ゲートウェイを使用することにより、IT セキュリティをオンプレミスで管理し続けることができます。調査対象の企業の約半数が、現在このモデルを使用しています。 しかし、このモデルを使用し続ける予定の企業は 11% に留まっており、その理由としては、クラウドが持つ俊敏性のような特定のメリットの実現が妨げられていることが挙げられています。

● クリーンシーティングでは、「仮想境界」に関して IT セキュリティを再設計する必要が生じ、複数のクラウド ネイティブ ツールやサービスを利用しなければならないため、より多くの投資と専門家を必要とします。

● クラウド プロバイダー制御を利用する方法は、最も費用対効果が高いソリューションですが、クラウド プロバイダーによっては、自治権が制限されたり、提供される機能が制限されたりする場合があります。

McKinsey はこれら 3 つのモデルを使用した上で、クラウド向けアプリケーションを再構築するかどうかという点と併せて、クラウド セキュリティの 6 つの型を区別しています。それぞれの型には、独自のトレードオフが存在します。

クラウドへと移行する際、セキュリティに関する唯一絶対の「正解」はなく、企業の専門家、柔軟性、コスト決定に応じて方法は異なります。

また、1 つの型のみを使用しなければならないというわけでもなく、 たとえば、Evernote は自社の Google Cloud Platform への移行ストーリーについて次のように説明しています。

「必要なコントロールのほとんどは、Cloud Platform に同等のものがありました。保存されたデータの暗号化については、自社で設計したことがないセキュリティ制御を得ることができました。IP ホワイトリスティングなどの一部の制御では、従来のネットワーク制御に依存するのではなく、自分たちのセキュリティ アーキテクチャを適応させる必要がありました」。

- Rich Tener 氏、Evernote セキュリティ担当ディレクター

クラウド セキュリティの経済性

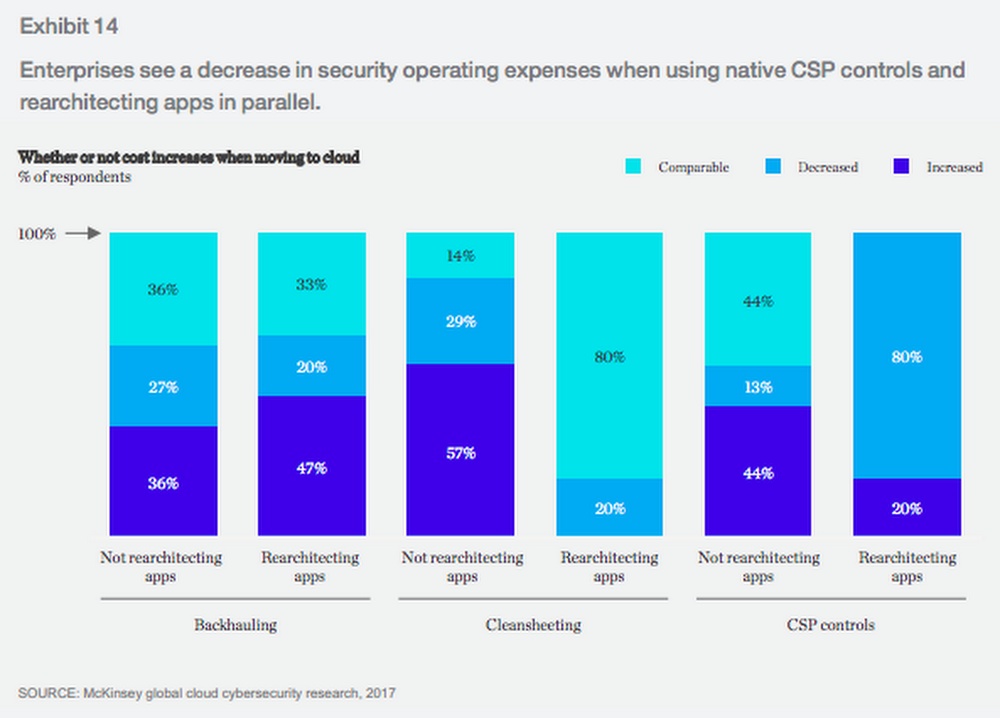

今回のレポートでは、クラウド サービス プロバイダーのセキュリティ制御に頼ることが、「最も費用対効果が 高いアプローチ」であるとしたほか、「組織はますますアプリケーションをパブリック クラウドに移行するようになっており、ネイティブ CSP 制御を用いる傾向があるため、セキュリティ運用と設備投資のコストは減少傾向にある」と述べています。主にクラウド プロバイダーの制御を採用し、並行してアプリケーションの再構築を進める企業の 80% において、費用の削減がありました。

クラウド移行を計画する場合、セキュリティに関してはどの分野に注力するべきでしょうか。 McKinsey は、企業が実際に行っている内容を調べるため、以下の分野でのクラウド セキュリティ制御の適用方法について企業関係者への調査を行いました。

● ID とアクセス管理(IAM): 企業の 60% は、オンプレミス IAM ソリューションを使用していますが、わずか 3 年でその数は半減するとの予想が回答者から寄せられました。 Google では、既存の ID を Google Cloud で使用できるようにし、クラウドの権限を IAM でネイティブに管理できるようにする Google Cloud Directory Sync というツールを提供しています。

● 暗号化: 保存データと転送中のデータの両方を暗号化していると答えた回答者は過半数に上り、今から 3 年以内に実施予定であると答えた回答者を含めると、その数はさらに多くなります(両方のカテゴリで 80% 以上)。Google Cloud では、デフォルトで保存データを暗号化し、転送中のデータも物理的な境界を超える際に暗号化されま す。

● 境界セキュリティ: 今日、40% の企業が、データ トラフィックをバックホールしており、既存のオンプレミス ネットワーク セキュリティ制御を使用していますが、その数は減少すると予想されており、同じ方法を 3 年後も使用していると回答した企業の数は 13% に留まります。Google Cloudでは、企業がクラウドベースの境界制御に移行しやすくなるよう、専用相互接続、IPsec VPN トンネル、ダイレクト ピアリング、キャリア ピアリングを使用して、ユーザーがオンプレミス環境にアクセスできるようにしています。Google Cloud ユーザーは Virtual Private Cloud(VPC)を使用して境界を制御することも可能です。

● アプリケーション セキュリティ: 回答者の 65% が、クラウドベースのアプリケーションに関するセキュリティ構成基準を定義していると答えましたが、ツールを使用したりテンプレート ベースで実施したりしていると答えた回答者は 20% 未満でした。これに取り組むため、 Google Cloud では 、一般的な脆弱性についてアプリをスキャンする Cloud Security Scanner と呼ばれる自動化された手段を提供しています。

● オペレーション モニタリング:回答者の 64% は、クラウド用に新たなツールを作成するのではなく、既存の SIEM ツールを使用してクラウド アプリケーションをモニタリングしているとしています。Google Cloud ユーザーは、Stackdriver から好きな SIEM にログをエクスポートできます。

● サーバー側エンドポイント:回答者の 51% が、クラウド サービス プロバイダーの サーバー側エンドポイントのセキュリティへのアプローチに高い信頼を置いています。 Google Cloud のお客様は、エンドポイント セキュリティのためのさまざまなパートナー ツールを利用できます。

● ユーザー エンドポイント: 回答者の 70% が、パブリック クラウドを採用すると、 ユーザー エンドポイントに変更を加える必要が生じると考えています。Google では、 自社の従業員がどこからでも作業できるように BeyondCorp 企業セキュリティ モデル を作成しており、Google のお客様は Identity Aware Proxy を使用して同様のことを行えます。加えてChromebooks は、自動ソフトウェア更新を提供し、制限付きのサンドボックス内でアプリケーションを実行します。

● ガバナンス: パブリック クラウドを採用する際、企業はガバナンスやコンプライアンスの要件に対応していく必要があります。回答者の関心が集中したのはデータの場所や金融規制でした。Google Cloud は、PCI、SOX、HIPAA など広範囲にわたるコンプライアンスに対応しています。 今般のレポートには、クラウド移行成功に向け、戦術的な 10 段階に分類化された計画も含まれています。詳細については、レポートをダウンロードしてご確認ください。